Полная версия

Полная версияВыбор средств защиты информации для различных инфотелекоммуникационных систем

– Проблема утечки информации;

– Проблема несанкционированного доступа;

– Проблема заражения вирусным ПО;

– Проблема нарушения работоспособности объекта.

Для решения проблемы НСД необходимо применить следующие меры защиты:

– Установка антивирусного ПО;

– Защита паролями;

– Использование межсетевых экранов;

– Шифрование данных (версии Windows, начиная с Vista, включают в себя функцию шифрования «BitLocker»);

– Установка специального ПО от НСД.

Список использованных источников

В данном разделе студент должен перечислить все источники, которые он использовал при написании КП. Предпочтительно алфавитное перечисление источников, но допустимо представление по мере появления текстовых отсылок. Если используются в качестве источников сайты, их необходимо включить в этот список и дать ссылку на этот сайт.

Пример

1. «Семь безопасных информационных технологий» – Барабанов А.В., Дорофеев А.В., Марков А.С., Цирлов В.Л. – М.:ДМК Пресс, 2017. – 224 с.: ил.

2. Доктрина информационной безопасности РФ.

3. Утверждена Указом Президента РФ от 5 декабря 2016 г. N 646.

4. Закон РФ от 21.07.1993 N 5485-I "О государственной тайне"

5. Постановление Правительства РФ от 26.06.1995 N 608 "О сертификации средств защиты информации"

6. Приказ ФСБ РФ от 13.11.1999 N 564 "Об утверж-дении положений о системе сертификации средств защиты информации по требованиям безопасности для сведений, составляющих государственную тайну, и о ее знаках соответствия"

7. КоАП РФ, Статья 13.6.

Приложение А

Варианты практической работы. Перечень объектов с кратким описанием к рассмотрению в практической работе:

1. Средства печати (типография)

В средства печати входят разного рода документы. Защита документов производится с использованием водяных знаков, защитных нитей и волокна. Такой способ защиты называется технологический. Существуют также физико-химическая и полиграфическая защита. В первую из них входит использование люминесцентной нити и красок, а вторая это набор полиграфических технологий, определяющих свойства видимого на документе изображения.

2. АСУ

Автоматизированная система управления – объединение программно-аппаратных средств и персонала, предназначенное для контроля технологических и производственных процессов на объекте или предприятии различных отраслей промышленности, транспорта и энергетики. Защита АСУ предусматривает мониторинг, защиту конечных точек, сегментацию сети, обнаружение аномалий и реагирование на них. Наиболее ярким представителем решений по безопасности АСУ является компания Kaspersky Lab.

3. Серверная комната

Серверная комната ‒ отделённое перегородками или стенами пространство внутри здания, обеспечивающее условия для контролируемого доступа, размещения и эксплуатации серверов и телекоммуникационного оборудования. Для защиты используют блокировку дверей, камеры, датчики движения и мониторинг. Для выполнения некоторых работ может предоставляться удалённый доступ к оборудованию, для снижения вероятности потери данных может быть организовано резервное копирование.

4. Облачные системы

Облачные технологии позволяют хранить, редактировать и обмениваться файлами данных посредством сети Интернет. Облака используются в создании групповых проектов, общении в чатах и социальных сетях, просмотре видео и создании фотоальбомов, ведении блогов и сайтов. Основными способами обеспечения безопасности данных в облаках является: шифрование, мониторинг инфраструктуры, ограничение доступа к данным, резервное копирование данных, план аварийного восстановления.

5. ОВТ

Объект вычислительной техники – перемещаемый или стационарный объект, содержащий средства обработки информации для выполнения определенных функций и задач. Пример ОВТ – выделенное помещение на предприятии, специально оборудованное для автоматизированной обработки его сотрудниками секретной информации. Для предотвращения доступа посторонних лиц в такие помещения устанавливаются замки разного рода, для более надежной защиты – кодовые электронные замки, автоматические турникеты. Помещения, где хранятся секретные документы и носители гостайны, оборудуются охранной и аварийной сигнализацией, которая выводится на пульт дежурного по организации.

6. СВТ

Средства вычислительной техники можно определить как комплекс программно-технических компонентов обработки информации, которые могут функционировать обособленно или как часть системы. В СВТ должен быть реализован диспетчер доступа – средство перехвата всех обращений субъектов к объектам в соответствии с определенными правилами разграничения доступа.

7. Информационные системы

Информационная система (ИС) ‒ набор связанных между собой средств вычислительной техники, результатом функционирования которого является представление выходной информации для последующего использования.

Защиту информации в ИС можно определить как регулярное применение комплекса мер, обеспечивающих требуемую надежность хранения и обработки информации в ИС.

8. IoT-устройства

IoT (Internet of Things, «Интернет вещей») ‒ совокупность материальных объектов, обменивающихся данными посредством глобальной сети Интернет. Назначение IoT –создание безопасного и удобного «умного» мира, способного улучшить многие сферы нашей жизни. IoT объединяет в единую систему как миниатюрные индивидуальные вещи, такие как умные часы, так и устройства «умного дома», которые могут, к примеру, автоматически регулировать параметры отопления, степень освещения и т.д. Ярким примером реализации IoT стала концепция Smart Factory («умное предприятие»), позволяющая находить проблемные места промышленного оборудования и перестраиваться так, чтобы предотвратить его отказ.

9. Среда виртуализации

Среда виртуализации – логическое объединение вычислительных ресурсов, позволяющее изолировать друг от друга различные вычислительные процессы, использующих общее аппаратное обеспечение, абстрагируясь от физических ресурсов этого аппаратного обеспечения. Сейчас уже сложно представить IT-компанию, в которой нет виртуальных машин. Для защиты используется идентификация пользователей, регистрация событий безопасности, контроль целостности виртуальной инфраструктуры и ее конфигураций, резервное копирование и антивирусная защита.

10. ЛВС

Локальная вычислительная сеть (ЛВС) ‒ компьютерная сеть, покрывающая обычно относительно небольшую территорию. Среди методов защиты информации ЛВС можно выделить аппаратные, программные и организационные. Чтобы обеспечить высокую безопасность и надёжность, нужно обеспечивать комплексную защиту. Чаще всего используются следующие методы защиты: шифрование информации, использование безопасных протоколов обмена данными между устройствами и безопасной архитектуры компьютеров, двухфакторная аутентификация для доступа в сеть, ведение журналов действий пользователей сети.

11. Предметы интерьера (мебель)

Предметы интерьера являются важной частью любого офиса. Шторы, жалюзи, тонированная плёнка – это средства для предотвращения скрытного наблюдения. Но в предметы интерьера может быть заложено перехватывающее устройство, что способствует утечке информации. Для предотвращения этого используют комплексы радиомониторинга. Существует и совсем сложная дорогостоящая техника, которая применяется в крупных корпорациях и компаниях для поиска «жучков».

12. Планшет iOS

Планшет iOS – портативный компьютер с сенсорным экраном, разработанный компанией Apple. На сегодняшний день iPad является одним из самых защищенных устройств. Все iPad поставляются с мощной системой аппаратного шифрования данных. Для корпоративных пользователей iOS-устройств существует утилита, которая предлагает комплекс дополнительных функций безопасности даже для отдельных пользователей. Немаловажно, что при утере iOS-устройства с него можно дистанционно удалить все данные.

13. Телефон iOS

Телефон iOS это iPhone. Встроенные функции безопасности помогают гарантировать, что доступ к данным на iPhone и в iCloud будет иметь только хозяин. Кроме того, в iPhone можно устанавливать пароли, графический ключ и распознавания по отпечатку пальца и лицу. Есть функция «Найти iPhone» и возможность удалённого сброса настроек.

14. Ноутбук/ПК MacOS

Ноутбук/ПК MacOS является одним из наиболее безопасных устройств. Чаще всего используется в крупных компаниях. Аппаратное и программное обеспечение Mac созданы с использованием продвинутых технологий, которые дополняют друг друга. Это позволяет приложениям работать более безопасно и защищать личные данные в интернете. Система безопасности ноутбука/ПК обеспечивает защиту паролей, автоматическое шифрование данных и организацию системы шифрования на уровне файлов.

15. Телефон ОС Android

Телефоны на платформе Android – это самые распространённые мобильные устройства в мире. Безопасность данных устройств включает парольную защиту, осуществление доступа с помощью графического ключа и посредством сканирования отпечатка пальца. В пятой версии ОС появилась функция доверенного лица. Существует и возможность дистанционного управления, позволяющего найти потерянный смартфон (если включена геолокация) либо удалённо стереть все свои данные.

16. Планшет ОС Android

Планшеты на Android стали очень популярны как на российском, так и на мировом рынке. Начиная с версии 3.0 ОС стала специально разрабатываться для планшетов. В безопасность планшетов включено резервное копирование, безопасное сетевое подключение, некоторые имеют возможность шифрования памяти. Существует также антивирусное программное обеспечение специально для планшетов.

17. Планшет ОС Windows

Планшеты Windows предоставляет огромные возможности для кастомизации и настройки интерфейса. Аппаратная защита включает защиту от влаги, экстремальных температур и воды. Что касается программной защиты, то помимо возможности установки множества сторонних приложений, сама ОС включает: Защитник Windows; брандмауэр; систему, блокирующую запуск подозрительных программ; программу, встроенную в браузеры и блокирующую доступ к заражённым сайтам.

18. Телефоны ОС Windows

Телефоны на ОС Windows не так распространены, как iOS или Android, но всё же ценятся на рынке продаж. В их защиту входит «защита от сброса», Она препятствует сбросу настроек или использованию телефона, если он попадет в чужие руки.

19. Планшет BlackBerry OS

BlackBerry OS – это операционная система для планшета от компании BlackBerry. BlackBerry является конкурентом iOS и Android, но всё же отстаёт от них по безопасности. Однако root права на BlackBerry OS ещё никто так и не получил. Существует возможность парольной защиты и защиты от фишинга. Есть приват-чат и временные сообщения, можно зашифровывать все данные на устройстве и карте памяти.

20. Ноутбук/ПК ОС Linux

ОС Linux, по сути, является семейством похожих операционных систем. Не существует единой операционной системы Linux, вместо этого существуют "дистрибутивы" Linux, каждый из которых имеет свои свойства и характеристики. ОС Linux имеет ядро достаточно высокой степени безопасности, но нельзя в нем найти «квадратик», отвечающий за безопасность. Как и в других ОС в нём есть парольная защита, разграничение доступа, но также есть и свои преимущества. Например, не для кого не секрет, что при удалении файла его актуальное содержимое остается на носителе даже в том случае, если после этого произвести форматирование, в Linux есть утилита, которая не просто удаляет файл, но и заполняет оставшиеся после него блоки данных мусором.

21. GSM-модемы

GSM-модем предназначен для беспроводного обмена информацией посредством сетей операторов мобильной связи. Как правило, служит для подключения к мобильным сетям ноутбуков и персональных компьютеров. Одним из преимуществ GSM модемов по сравнению с Wi-fi точками является возможность противодействия глушилкам. Кроме того, GSM точки автономны и не зависят от электросети.

22. Защищаемые помещения

Защищаемое помещение – отделенное с применением специальных средств и технологий пространство в здании, предназначенное для проведения закрытых совещаний, переговоров, встреч, на которых предполагается обсуждение информации ограниченного доступа. Защита таких помещений регламентирована национальными стандартами. Существует три вида таких помещений, определяющих гриф обсуждаемой информации: до «особой важности» включительно, до «совершенно секретно» включительно, до «секретно» включительно.

23. Выделенные помещения

Выделенное помещение – отделенное с применением специальных средств и технологий пространство в здании, предназначенное для проведения совещаний, собраний, встреч, бесед и других мероприятий, предусматривающих голосовое обсуждение конфиденциальных или секретных вопросов. Защите подлежит как само помещение, так и технические средства, расположенные в нём. В таких помещениях выполняются меры акустической защиты и прочие организационно-технические мероприятия, регламентирую-щие порядок использования выделенных помещений на период проведения конфиденциальных мероприятий.

24. Базы данных

База данных ‒ упорядоченный набор структурированной информации, которая обычно хранится в электронном виде в компьютерной системе. Для защиты баз данных используется широкий спектр методов, такие как: контроль доступа, использование базы данных аудита, аутентификация, шифрование, контроль целостности данных и резервное копирование.

25. Производственные станки

Производственные станок ‒ это машина, используемая в промышленности для обработки различных материалов, либо приспособление для выполнения какой-либо работы.

26. RFID-система

RFID (Radio Frequency Identification, радиочастотная идентификация) – технология бесконтактного обмена данными, основанная на использовании радиочастотного электромагнит-ного излучения. Система состоит из считывающего устройства и метки. RFID широко используется в логистике, в розничной торговле, в системах аутентификации персонала. RFID-система уязвима перед Dos-атаками, RFID-Zapper, клонированием, подменом содержимого памяти RFID-меток. Ещё не придумали универсального метода борьбы с уязвимостями, в каждой сфере используется свой подход.

Приложение Б

Пример титульного листа практической работы

Приложение В

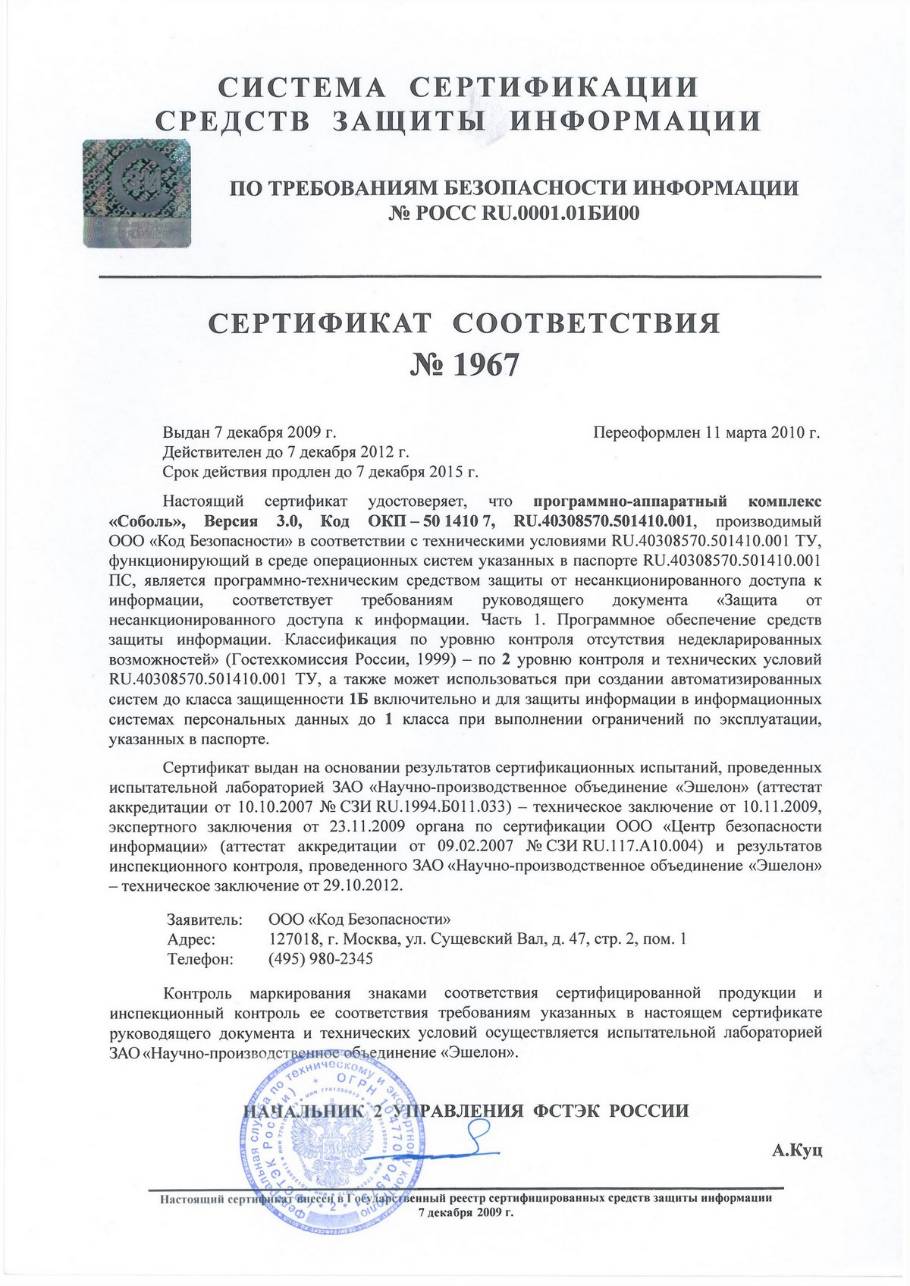

Электронный замок для защиты от НСД «Соболь»

Сертификат подтверждает соответствие требованиям руководящих документов к средствам доверенной загрузки уровня платы расширения второго класса и возможность использования в автоматизированных системах до класса защищенности 1Б включительно, в ИСПДн до УЗ1 включительно и в ГИС до 1-го класса защищенности включительно.

Сертификат продлен до 31.12.2022 года. За подробностями обращайтесь в коммерческий отдел «Кода Безопасности»