Полная версия

Полная версияВыбор средств защиты информации для различных инфотелекоммуникационных систем

Евгений Опарин, Александр Привалов

Выбор средств защиты информации для различных инфотелекоммуникационных систем

Перечень сокращений и определений

АСУ ‒ Автоматизированная система управления: сочетание персонала, программных и аппаратных средств, реализующих информационные технологии управления различными процессами;

ИБ ‒ Информационная безопасность: состояние защищенности информации и связанных с ней законных прав личности или общества в информационной сфере;

ЛВС – Локальная вычислительная сеть: группа связанных устройств обработки информации, которая охватывает ограниченную территорию и использует нацеленные на эту территорию средства и методы передачи данных;

НСД – Несанкционированный доступ: получение возможности обработки информации или использования ресурсов информационной системы с отступлением от установленных прав/правил доступа.

ОВТ – Объект вычислительной техники: перемещаемый или стационарный объект, содержащий средства обработки информации для выполнения определенных функций и задач;

ПИР ‒ Проектно-изыскательские работы: совокупность действий по проведению инженерных испытаний, подготовке технико-экономических обоснований строительства, созданию проектов, рабочей и сметной документации для осуществления строительства (расширения, реконструкции, нового строительства, технического перевооружения) зданий, объектов, сооружений;

ПО – Программное обеспечение: набор компьютерных программ (комбинаций инструкций и данных), обеспечивающий возможность выполнения заданных функций информационной системой или ее компонентом;

СВТ – Средство вычислительной техники: комплекс программно-технических компонентов системы обработки информации, которые могут функционировать обособленно или как часть других систем;

СЗИ – Средства защиты информации: комплекс инженерно-технических устройств, приспособлений и систем, применяемых для решения задач по обеспечению ИБ;

СМР ‒ Строительно-монтажные работы: работы по возведению новых объектов и по установке в них оборудования;

ФЗ – Федеральный закон: закон, установленный федеральными законодательными органами федеративного государства;

ФСБ − Федеральная служба безопасности: орган исполнительной власти, осуществляющий решение задач по обеспечению безопасности Российской Федерации в пределах своих полномочий, установленных нормативными правовыми актами;

ФСТЭК – Федеральная служба по техническому и экспортному контролю: орган исполнительной власти, выполняющий специальные и контрольные функции в области обеспечения защиты (некриптографическими методами) информации в соответствии с государственной политикой Российской Федерации.

Введение

Современный рынок средств защиты информации представлен различными организационными, аппаратными, программными и комбинированными комплексами. Продукты различаются по цене, функциональности и наличию сертификатов соответствия по безопасности. Прежде чем сделать выбор, IT-специалист должен хорошо изучить этот вопрос. В любой компании присутствует конфиденциальная информация, и ее нужно защищать от желающих получить к ней доступ, так как это вопрос самой жизни организации. Можно потратить много времени, ресурсов и разработать систему защиты собственными силами, но существует более простой способ – использовать средства, которые помогают автоматизировать защиту информации и связанные с этим процессы.

Именно по этой причине обучающемуся необходимо научиться самостоятельно выбирать средства защиты информации в зависимости от объекта предполагаемой защиты от несанкционированного доступа, а также изучить критерии, по которым происходит выбор СЗИ.

Оформление и содержание практической работы

Вне зависимости от выбранной темы, практическая работа должна соответствовать приведенному ниже оглавлению:

При оформлении практической работы необходимо использовать ПО Microsoft Word, шрифт – TimesNewRoman, междустрочный интервал должен быть равен 1.5, размер шрифта – 14. Отступы по краям должны быть равны 1 см, абзацы должны начинаться с «красной» строки (1.5 см).

Титульный лист

Оформление титульного листа осуществляется согласно ГОСТ 2.105-95 ГОСТ 7.32-2017 (см. приложение Б). В этом листе указывается название института, тема, которую рассматривает студент, название предмета (дисциплина), ФИО обучающегося, ФИО преподавателя, город и текущий год.

Содержание

В содержании указывается сама структура практической работы, которая в обязательном порядке должна включать следующие разделы: введение; темы, которые рассматривает обучающийся; заключение; список используемых источников. Если необходимо использовать дополнительное материалы, то их нужно указать как приложения.

Для того, чтобы правильно оформить содержание посредством ПО Microsoft Word, нужно на вкладке «Ссылки» через виртуальную кнопку «Оглавление» (в левом верхнем углу окна) выбрать необходимый стиль. На странице появляется пустой раздел «Содержание». Чтобы заполнить его, нужно в тексте практической работы выделить тему (заголовок раздела), в ленте команд Microsoft Word перейти на вкладку «Ссылки» и, нажав на кнопку «Добавить текст» в группе «Оглавление», выбрать «Уровень 1».

Чтобы разделы практической работы появились в содержании, его нужно обновить – нажать кнопку «Обновить таблицу», которую можно найти либо в группе «Оглавление» ленты команд, либо над самим полем содержания. После этого тема появляется в содержании, и напротив нее автоматически указывается страница, на которой начинается соответствующий раздел. Если раздел имеет подразделы, то аналогичным образом необходимо кнопкой «Добавить текст» выбрать «Уровень 2» и обновить.

Рассмотрим содержание разделов практической работы.

Перечень сокращений и определений

В перечне сокращений и определений указываются все технические и юридические сокращения и аббревиатуры с их расшифровкой и описанием. Предпочтительно указывать все элементы перечня в алфавитном порядке.

Пример

ПК – Персональный компьютер – однопользовательская ЭВМ, имеющая эксплуатационные характеристики бытового прибора и универсальные функциональные возможности;

СЗИ – Средства защиты информации: комплекс инженерно-технических устройств, приспособлений и систем, применяемых для решения задач по обеспечению информационной безопасности.

ФСТЭК – Федеральная служба по техническому и экспортному контролю: орган исполнительной власти, выполняющий специальные и контрольные функции в области обеспечения защиты (некриптографическими методами) информации в соответствии с государственной политикой Российской Федерации.

Введение

В введении обучающемуся необходимо привести краткое описание выбранной инфотелекоммуникационной системы с её характеристиками, тенденции развития и проблемы, возникающие на объекте. В конце этого раздела должны быть определены цель работы и совокупность задач, подлежащих решению для достижения цели работы и раскрытия темы. Размер введения не должен превышать двух страниц.

Пример

На сегодняшний день повышенного внимания требует задача по обеспечению информационной безопасности – без этого применяемые технологии становятся источником новых весомых трудностей. Операторы информационных систем на территории Российской Федерации обязаны блокировать попытки несанкционированного доступа к информации и на постоянной основе отслеживать состояние защищенности информационной инфраструктуры. Защита информации при этом обеспечивается принятием широкого спектра мер, в том числе технических.

СЗИ, средства защиты информации – комплекс инженерно-технических устройств, приспособлений и систем, применяемых для решения задач по обеспечению информационной безопасности.

В данной работе рассматриваются критерии выбора СЗИ в зависимости от типа объекта информатизации, требования к исполнительным работам по внедрению СЗИ, а также основные проблемы при выборе СЗИ и предложения по решению этих вопросов.

Обзор существующих СЗИ

В данном разделе обучающемуся необходимо привести существующие виды СЗИ для своего варианта с кратким описанием их функций, наличием сертификатов; охарактеризовать такие возможности, как характер технической поддержки от производителя, ценовая политика, и другие дополнительные аспекты при выборе СЗИ. Необходимо привести не менее трех различных СЗИ.

Пример

Возможными СЗИ для ноутбука/ПК с ОС Windows СЗИ являются:

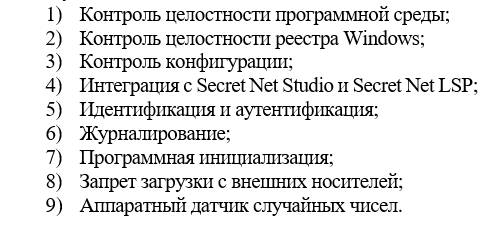

Электронный замок для защиты от НСД «Соболь» (программно-аппаратное устройство, функционирующее в среде UEFI и обеспечивающее доверенную загрузку) Приложение В

Сертифицирован ФСТЭК России для использования в АС до класса защищенности 1Б включительно (гостайна с грифом «совершенно секретно»), в ИСПДн – до УЗ1 включительно, в ГИС и АСУ ТП – до К1 включительно.

Функционал:

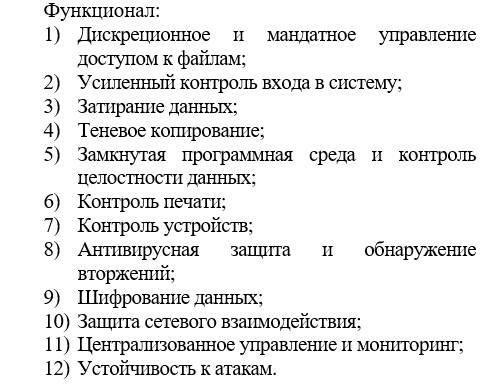

«Secret Net Studio» (Средство защиты данных и контроля безопасности конечных точек)

«Secret Net Studio» сертифицирован ФСТЭК России: СВТ 5/СКН 4/САВЗ 4 (типы: «А», «Б», «В», «Г»)/МЭ В4/СОВ 4 (уровень узла)/УД 4, АС – до класса 1Г включительно, ЗОКИИ – до 1 категории включительно, ИСПДн – до УЗ1, ГИС и АСУ ТП – до К1 включительно.

«Secret Net Studio – С» сертифицирован ФСТЭК России: СВТ 3/МЭ В2, АС – до класса 1Б включительно, ЗОКИИ – до категории 1 включительно, ИСПДн – до УЗ1 включительно, ГИС и АСУ ТП – до К1 включительно.

«Secret Net Studio – С» сертифицирован ФСБ России: защита по классу АК3 (для Secret Net Studio 8.4).

Функционал:

Антивирус Kaspersky Endpoint Security 11.6.0 (программное обеспечение специального назначения, предназначенное для обнаружения вредоносного кода в файлах или операционной системе, а также восстановления модифицированных таким кодом файлов и предупреждения такой модификации).

Сертификат ФСТЭК России и ФСБ России антивирусных средств класса Б2, В2, Г2. Может использоваться для защиты информации уровня государственной тайны.

Функционал:

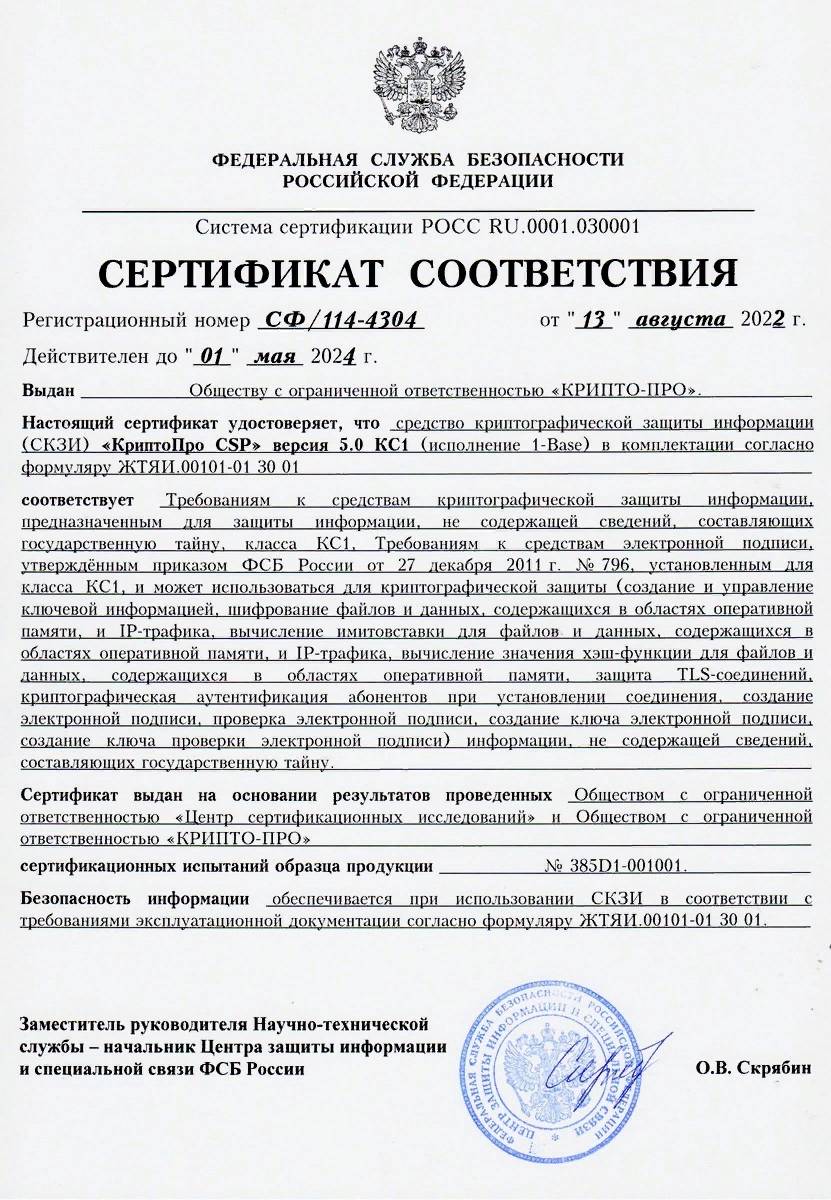

КриптоПро CSP 5.0 (вспомогательное программное обеспечение – криптопровайдер)

Сертификат ФСБ России класс КС1, КС2, КС3

Функционал:

Требования

к исполнителю работ

В данном разделе должны быть приведены типовые требования к исполнителю работ, включающие наличие лицензий, сертификатов.

Пример

Исполнитель работ должен иметь лицензии ФСТЭК и ФСБ России на осуществление следующих работ:

‒ по технической защите конфиденциальной информации (пп. «а», «б», «г», «д», «е» п. 4 Положения о лицензировании деятельности по технической защите конфиденциальной информации, утвержденного постановлением Правительства Российской Федерации от 03.02.2012 № 79);

‒ по пунктам 2, 3, 12, 13, 14, 21, 22, 23 Перечня выполняемых работ и оказываемых услуг, составляющих лицензируемую деятельность, в отношении шифровальных (криптографических) средств, являющегося приложением к Положению, утвержденному постановлением Правительства Российской Федерации от 16.04.2012 № 313.

Для выполнения ПИР:

Подрядчик должен являться членом саморегулируемой организации (СРО) в области инженерных изысканий и архитектурно-строительного проектирования ОКС в соответствии со ст. 55.6, 55.8 Градостроительного кодекса Российской Федерации (с правом подготовки проектной документации для объектов капитального строительства по контракту, заключенному с использованием конкурентных методов заключения контрактов) (за исключением особо опасных, технически сложных и уникальных объектов, объектов атомной энергетики), если иное не установлено нормами Градостроительного кодекса Российской Федерации, при соблюдении двух условий:

1) СРО, членом которой является Подрядчик, обладает компенсационным фондом, сформированным в соответствии со статьями 55.4, 55.16 Градостроительного кодекса Российской Федерации и размер которого достаточен для обеспечения договорных обязательств;

2) объем договорных обязательств Подрядчика на выполнение инженерных изысканий и подготовку проектной документации не превышает максимальную величину, на основании которой Подрядчик сделал взнос в компенсационный фонд в соответствии с частью 11 статьи 55.16 Градостроительного кодекса Российской Федерации.

Для поставки оборудования и материалов:

Подрядчик должен иметь:

‒ Сертификаты и гарантийные документы производителя на поставляемое оборудование.

Для производства СМР и ПНР:

– Подрядчик является членом СРО в области строительства, капитального ремонта, реконструкции, сноса ОКС в соответствии со статьями 55.6, 55.8 Градостроительного кодекса Российской Федерации (с правом осуществления строительства, капитального ремонта, реконструкции, сноса ОКС по контракту, заключенному с использованием конкурентных методов (за исключением особо опасных, технически сложных, уникальных ОКС – например, предназначенных для использования атомной энергии):

‒ СРО, членом которой является Подрядчик, обладает компенсационным фондом, сформированным в соответствии со статьями 55.4, 55.16 Градостроительного кодекса Российской Федерации и размер которого достаточен для обеспечения договорных обязательств;

‒ объем договорных обязательств Подрядчика на выполнение инженерных изысканий и подготовку проектной документации не превышает максимальную величину, на основании которой Подрядчик сделал взнос в компенсационный фонд в соответствии с частью 13 статьи 55.16 Градостроительного кодекса Российской Федерации.

Подрядчик должен иметь действующие:

‒ Удостоверения о проверке знаний правил работы в электроустановках персонала по форме согласно Приложению № 2 к Правилам охраны труда при эксплуатации электроустановок (утв. приказом Министерства труда и социальной защиты Российской Федерации от 15.12.2020 № 903н) с допуском к работам в электроустановках напряжением до и выше 1000 В и соответствующей группой по электробезопасности:

1. группа III – не менее 4 работников;

2. группа IV – не менее 3 работников;

3. группа V – не менее 2 работников;

‒ Протоколы проверки знаний правил работы в электроустановках персонала по форме согласно Приложению № 4 к Правилам охраны труда при эксплуатации электроустановок (утв. приказом Министерства труда и социальной защиты Российской Федерации от 15.12.2020 № 903н).

Обоснование

выбора СЗИ

В данном разделе обучающемуся необходимо представить обоснование выбора СЗИ, описать и обосновать основные критерии выбора в зависимости от выбранного объекта практической работы. Необходимо выбрать два СЗИ.

Пример

При проектировании систем защиты используются следующие критерии выбора конкретных СЗИ по приоритету:

– наличие требуемого функционала;

– соответствие СЗИ требованиям (наличие действующих сертификатов) ФСТЭК России, ФСБ России, Министерства обороны Российской Федерации, Госстандарта и других ведомств в соответствии с особенностями схем сертификации (серия, отдельные экземпляры/партия), определенными уровнями и классами безопасности;

– авторитетность производителя из учета рейтингов и отзывов

– стоимость в сравнении с аналогами у конкурентов

Обоснованием выбора СЗИ для ноутбука/ПК с ОС Windows является требуемый функционал: обеспечить конфиденциальность, целостность и доступность информации, находящейся на ноутбуке/ПК: избегать скачивание и запуск вредоносных программ, защищать от удаленного доступа злоумышленника.

Под условия требуемого функционала попадает категория антивирусных программ для рабочих станций. Выберем для примера популярные антивирусные программы: Kaspersky Endpoint Security, McAfee, ESET NOD, Symantec, Dr.Web.

– Наличие сертификатов соответствия: Необходимы условия соответствия средств антивирусной защиты типа «Г» (для применения на автономных АРМ). В дополнение к типам определены шесть классов защиты (первый – самый высокий): чем выше класс, тем больше требований к ним и тем в системах более высокого класса они могут быть применены (ГИС, АСУ, ИСПДн, системы значимых объектов КИИ).

Соответствие требованиям документов:

– для ПО «Kaspersky Endpoint Security для Windows» («KES-Win») версии 11.6.0.394 – Требования доверия (2), Требования к САВЗ, Профили защиты САВЗ (ИТ.САВЗ.Б2.ПЗ – «Б» второго класса защиты; ИТ.САВЗ.В2.ПЗ – «В» второго класса защиты; ИТ.САВЗ.Г2.ПЗ – «Г» второго класса защиты), ЗБ;

– для ПО «Dr.Web Enterprise» – Требования доверия (2), Требования к САВЗ, Профили защиты САВЗ (ИТ.САВЗ.А2.ПЗ – «А» второго класса защиты; ИТ.САВЗ.Б2. ПЗ – «Б» второго класса защиты; ИТ.САВЗ.В2.ПЗ – «В» второ-го класса защиты; ИТ.САВЗ.Г2.ПЗ – «Г» второго класса защиты);

– для ПО «ESET NOD32 Enterprise» версии 6 – Требования к САВЗ, Профили защиты САВЗ (ИТ.САВЗ.А4.ПЗ – «А» четвертого класса защиты; ИТ.САВЗ.Б4.ПЗ – «Б» четвертого класса защиты; ИТ.САВЗ.В4.ПЗ – «В» четвертого класса защиты; ИТ.САВЗ.Г4.ПЗ – «Г» четвертого класса защиты);

– для ПО «Symantec Endpoint Protection» версии 14 – Требования к МЭ, Профили защиты МЭ (ИТ.МЭ.В6.ПЗ – «В» шестого класса защиты), Требования к САВЗ, Профили защиты САВЗ (ИТ.САВЗ.А6.ПЗ – «А» шестого класса защиты, ИТ.САВЗ.Б6.ПЗ – «Б» шестого класса защиты; ИТ.САВЗ.В6.ПЗ – «В» шестого класса защиты; ИТ.САВЗ.Г6.ПЗ – «Г» шестого класса защиты), Требования к СОВ, Профили защиты СОВ (ИТ.СОВ.У6.ПЗ – узел шестого класса защиты).

На данном этапе по сертификации выделим 2 лидера: «Dr. Web Enterprise», «KES-Win». Их классы соответствуют высочайшему уровню среди конкурентов.

Авторитетность производителя: СЗИ должно среди лидеров по оценке экспертов, а также по отзывам пользователей СЗИ.

Поскольку нет как такового официального рейтинга антивирусов, то по субъективному опыту, отзывам в интернете можно выделить одного явного лидера – «KES-Win».

– Стоимость в сравнении с аналогами: в пределах 10-15 тысяч рублей (по состоянию на 2021 год);

«Dr. Web Enterprise» для 5 рабочих станций – 6 тыс. рублей;

«KES-Win» для 10 рабочих станций – 21 тыс. рублей;

«ESET NOD32 Enterprise» для 3 рабочих станций – 4788 рублей;

«Symantec Endpoint Protection» для 1 рабочей станции – 3 428 рублей;

Как можно видеть, цены при округлении до 10 рабочих станций сильно не отличаются (в пределах 10-15 тыс. рублей).

Таким образом, проанализировав все пункты, лучшим решением в данном случае будет выступать «Kaspersky Endpoint Security для Windows».

Формулировка

проблемы и предложения по решению

В данном разделе происходит формирование проблем по выбранной теме. Рассматривается одна из сформированных проблем и поднимаются вопросы, на которые обучающемуся предстоит дать ответы. Предлагаются пути решения выбранной проблемы.

Пример

При обеспечении безопасности информации, хранящейся и обрабатываемой на ноутбуке/ПК с ОС Windows, могут возникнуть следующие проблемы:

– Проблема утечки информации;

– Проблема несанкционированного доступа;

– Проблема заражения вирусным ПО;

– Проблема нарушения работоспособности объекта.

Основными источниками данных проблем являются:

– Действия злоумышленников;

– Непреднамеренные действия пользователей;

– Ошибки разработчиков ПО;

– Природные факторы.

Рассмотрим проблему несанкционированного доступа. Необходимо ответить на следующие вопросы:

– Что влечет за собой НСД;

– Какие есть способы НСД для выбранного объекта;

– Какие существуют СЗИ от НСД;

– Какие существуют пути решения проблемы НСД.

Несанкционированный доступ (НСД) ‒ получение возможности обработки информации или использования ресурсов информационной системы с отступлением от установленных прав/правил доступа.

Последствия НСД:

– Нарушение функций;

– Потери значимых ресурсов;

– Утечка информации (нарушение прав доступа).

СЗИ от НСД может выполнять следующие функции:

– аутентификация/идентификация пользователей, устройств;

– контроль (регистрация) запуска/завершения программ и процессов;

– реализация необходимых методов (мандатных, дискреционных, основанных на ролях или других), типов (чтение, запись, выполнение или другой), правил управления доступом;

– контроль информационного взаимодействия устройств (потоков между ними);

– учет носителей информации;

– другие функции.

Как правило, пользователи ноутбука/ПК с ОС Windows могут подключаться к сети Internet или к ЛВС, подключать внешние носители информации, при этом возникают угрозы несанкционированного доступа. Через сеть злоумышленник может удаленно проникнуть на ноутбук/ПК и получить доступ к информации на нем (читать, изменять, удалять её). Кроме того, он может изменить настройки ПО и нарушить работоспособность системы. При подключении к сети или внешним устройствам возможно также заражение вирусным ПО.

Таким образом, для рассматриваемого в моей практической работе ноутбука/ПК с ОС Windows несанкционированный доступ может привести к:

– Краже персональных данных и другой личной информации, хранящейся и обрабатываемой на данном объекте;

– Нарушению его работоспособности;

– Нарушению прав доступа к ресурсам ноутбука/ПК;

– Частичной или полной потере хранящейся информации.

Чтобы решить обозначенную проблему, необходимо применить следующие меры защиты:

– Установка антивирусного ПО;

– Защита паролями;

– Использование межсетевых экранов;

– Шифрование данных (Версии Windows, начиная с Vista и новее, включают в себя функцию шифрования под названием BitLocker);

– Установка специального ПО от НСД.

Заключение (или Вывод)

В данном разделе обучающийся должен привести сформулированные в практической работе проблемы и предложить пути их решения. Как и раздел «Введение», данный раздел не должен занимать более двух страниц.