скачать книгу бесплатно

– впровадження та використання забороненого полiтикою безпеки ПЗ або несанкцiоноване використання ПЗ, за допомогою якого можна одержати доступ до критичноi iнформацii (наприклад, аналiзаторiв безпеки мереж);

– iншi.

Перелiк суттевих загроз мае бути максимально повним i деталiзованим. Для кожноi з загроз необхiдно визначити ii спрямованiсть, джерело, механiзм реалiзацii та можливi наслiдки.

По-перше, на порушення яких властивостей iнформацii або ІТС загроза спрямована:

– конфiденцiйностi – несанкцiоноване ознайомлення з iнформацiею;

– цiлiсностi – несанкцiонована модифiкацiя (спотворення, фальсифiкацiя, викривлення) iнформацii;

– доступностi – порушення можливостi використання ІТС або оброблюваноi iнформацii (вiдмова в обслуговуваннi користувача);

– спостереженостi ІТС – вiдмова в iдентифiкацii, автентифiкацii та реестрацii небезпечних дiй.

По-друге, джерела виникнення загрози (якi суб’екти ІТС або суб’екти, зовнiшнi по вiдношенню до неi, можуть iнiцiювати загрозу):

– персонал i користувачi;

– технiчнi засоби;

– моделi, алгоритми, програми;

– технологiя функцiонування;

– зовнiшне середовище.

По-трете, можливi способи здiйснення (механiзм реалiзацii) загроз:

– шляхом пiдключення до апаратури та лiнiй зв’язку,

– маскування пiд зареестрованого користувача,

– подолання заходiв захисту з метою використання iнформацii або нав’язування хибноi iнформацii,

– застосування закладних пристроiв чи програм, впровадження шкiдливих кодiв i вiрусiв.

По-четверте, опис моделi загроз (у частинi, що стосуеться перелiку можливих способiв реалiзацii загроз та iх класифiкацii) мае бути викладений настiльки детально, щоб дозволяти (на етапi аналiзу ризикiв, пов’язаних з реалiзацiею загроз) однозначне визначення як можливих наслiдкiв у разi реалiзацii загрози, так i ймовiрностi ii реалiзацii в певний спосiб.

Потрiбно скласти «Перелiк загроз для iнформацii в ІТС» з визначенням порушень властивостей iнформацii та ІТС (див. таблицi).

Зробимо розрахунок загроз з урахуванням 3-х рiвнiв ризикiв i збиткiв: якщо реалiзацiя загрози надае великих збиткiв – високий – 3 бали; помiрних збиткiв – середнiй – 2 бали; незначних збиткiв – низький – 1 бал. Отримаемо «Модель загроз з визначенням рiвня ризикiв i збиткiв» у виглядi 4-х таблиць (загрози конфiденцiйностi, цiлiсностi, доступностi та спостереженостi).

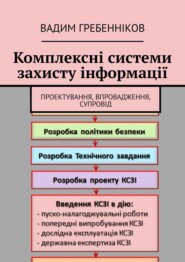

6. Формування завдання та варiанту побудови КСЗІ

Останнi кроки 1-го етапу «Формування вимог до КСЗІ в ІТС» складаються з таких робiт:

1. Формування завдання на створення КСЗІ в ІТС.

2. Аналiз ризикiв реалiзацii загроз для iнформацii в ІТС.

3. Вибiр варiанту побудови та складу КСЗІ в ІТС.

4. Оформлення звiту за результатами проведеноi роботи.

1. Формування завдання на створення КСЗІ

Пiд час цього кроку визначаються завдання захисту iнформацii та вiдповiднi ним напрями забезпечення ii захисту, в результатi чого визначаеться конкретний варiант забезпечення безпеки iнформацii.

Завданнями захисту iнформацii можуть бути:

– забезпечення необхiдних властивостей iнформацii (конфiденцiйностi, цiлiсностi, доступностi) пiд час створення та експлуатацii ІТС;

– своечасне виявлення та лiквiдацiя загроз для ресурсiв ІТС, причин та умов, якi спричиняють (можуть привести до) порушення ii функцiонування та розвитку;

– створення механiзму та умов оперативного реагування на загрози для безпеки iнформацii, iншi прояви негативних тенденцiй у функцiонуваннi ІТС;

– ефективне попередження загроз для ресурсiв ІТС шляхом комплексного впровадження правових, морально-етичних, фiзичних, органiзацiйних, технiчних та iнших заходiв забезпечення безпеки;

– керування засобами захисту iнформацii, керування доступом користувачiв до ресурсiв ІТС, контроль за iхньою роботою з боку персоналу СЗІ, оперативне сповiщення про спроби НСД до ресурсiв ІТС;

– реестрацiя, збiр, зберiгання, обробка даних про всi подii в системi, якi мають вiдношення до безпеки iнформацii;

– створення умов для максимально можливого вiдшкодування та локалiзацii збиткiв, що завдаються неправомiрними (несанкцiонованими) дiями фiзичних та юридичних осiб, впливом зовнiшнього середовища та iншими чинниками, зменшення негативного впливу наслiдкiв порушення безпеки на функцiонування ІТС.

Концепцiя безпеки iнформацii розкривае основнi напрями забезпечення безпеки iнформацii та розробляеться на пiдставi аналiзу таких чинникiв:

– правових засад;

– вимог безпеки iнформацii;

– загроз для iнформацii.

За результатами аналiзу формулюються загальнi положення безпеки, якi впливають на технологiю обробки iнформацii в ІТС:

– мета i прiоритети, яких необхiдно дотримуватись в ІТС пiд час забезпечення безпеки iнформацii;

– загальнi напрями дiяльностi, необхiднi для досягнення цiеi мети;

– аспекти дiяльностi у галузi безпеки iнформацii, якi повиннi вирiшуватися на рiвнi органiзацii в цiлому;

– вiдповiдальнiсть посадових осiб та iнших суб’ектiв взаемовiдносин в ІТС, iхнi права i обов'язки щодо реалiзацii завдань безпеки iнформацii.

Вибiр основних рiшень з безпеки iнформацiiрозглядаеться на 3-х рiвнях:

– правовому;

– органiзацiйному;

– технiчному.

На правовому рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо виконання вимог нормативно-правових актiв з безпеки iнформацii. Цей рiвень забезпечуеться виконанням таких заходiв:

– пiдтримка керiвництвом органiзацii заходiв з безпеки iнформацii в ІТС, визначення вiдповiдальностi посадових осiб, органiзацiйноi структури, комплектування i розподiл обов'язкiв спiвробiтникiв СЗІ;

– розробка полiтики безпеки, плану захисту та iншоi документацii згiдно вимог нормативно-правових актiв з безпеки iнформацii;

– визначення процедури доведення до персоналу i користувачiв ІТС основних положень полiтики безпеки iнформацii, iхнього навчання та пiдвищення квалiфiкацii з питань безпеки iнформацii;

– система контролю за своечаснiстю, ефективнiстю i повнотою реалiзацii в ІТС рiшень з безпеки iнформацii, дотриманням персоналом i користувачами положень полiтики безпеки.

На органiзацiйному рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо органiзацii та впровадження режимних заходiв, регламентацii доступу та навчання персоналу. Цей рiвень забезпечуеться виконанням таких заходiв:

– застосування режимних заходiв на об’ектах ІТС;

– забезпечення фiзичного захисту обладнання ІТС, носiiв iнформацii, iнших ресурсiв;

– визначення порядку виконання робiт з безпеки iнформацii, взаемодii з цих питань з iншими суб’ектами системи ТЗІ в Украiнi;

– регламентацiя доступу користувачiв i персоналу до ресурсiв ІТС;

– органiзацiя навчання та пiдвищення квалiфiкацii персоналу i користувачiв ІТС з питань безпеки iнформацii;

– реалiзацiя окремих положень полiтики безпеки, найбiльш критичних з точки зору забезпечення захисту аспектiв (наприклад, органiзацiя вiддаленого доступу до ІТС, використання мереж передачi даних загального користування, зокрема Інтернет тощо).

На технiчному рiвнi забезпечення безпеки iнформацii повиннi бути виробленi пiдходи щодо застосування iнженерно-технiчних i програмно-апаратних засобiв реалiзацii вимог безпеки. Пiд час розгляду рiзних варiантiв реалiзацii рекомендуеться враховувати наступнi аспекти:

– iнженерно-технiчне обладнання примiщень, в яких розмiщуються компоненти ІТС;

– реестрацiя санкцiонованих користувачiв ІТС, авторизацiя користувачiв в системi;

– керування доступом до iнформацii i механiзмiв, що реалiзують послуги безпеки, включаючи вимоги до розподiлу ролей користувачiв i адмiнiстраторiв;

– виявлення та реестрацiя небезпечних подiй з метою здiйснення повсякденного контролю;

– перевiрка i забезпечення цiлiсностi критичних даних на всiх стадiях iхньоi обробки в ІТС;

– забезпечення конфiденцiйностi iнформацii, у тому числi використання криптографiчних засобiв;

– резервне копiювання критичних даних, супроводження архiвiв даних i ПЗ;

– вiдновлення роботи ІТС пiсля збоiв, вiдмов, особливо для систем iз пiдвищеними вимогами до доступностi iнформацii;

– захист ПЗ, окремих компонентiв i ІТС в цiлому вiд внесення несанкцiонованих доповнень i змiн;

– забезпечення функцiонування засобiв контролю.

2. Аналiз ризикiв реалiзацii загроз

Пiд час цього кроку здiйснюеться аналiз ризикiв, який передбачае вивчення моделей загроз i порушникiв, можливих наслiдкiв вiд реалiзацii потенцiйних загроз (рiвня можливоi заподiяноi ними шкоди). В результатi аналiзу ризикiв реалiзацii загроз визначаеться перелiк суттевих загроз для ІТС.

Аналiз ризикiв полягае в моделюваннi картини появи несприятливих умов з урахуванням всiх можливих чинникiв, що визначають ризики, якi називаються вхiдними параметрами. До них вiдносяться активи, вразливостi, загрози та збитки.

Активи – ключовi компоненти ІТС, що залученi в технологiчнi процеси та мають певну цiннiсть.

Вразливостi – слабкостi в засобах захисту, викликанi помилками або недосконалiстю процедур, якi можуть бути використанi для проникнення в ІТС або пошкодження активiв.

Загрози – реалiзацiя яких можлива за допомогою використання вразливостей.

Збитки – втрати пiсля реалiзацii загрози з урахуванням витрат на вiдновлення пошкоджених активiв.

Керування ризиками – це процес послiдовного виконання трьох основних етапiв:

– визначення початкових ризикiв (в незахищенiй ІТС);

– застосування засобiв захисту для скорочення ризикiв;

– прийняття залишкових ризикiв.

З метою пiдвищення ефективностi аналiзу ризикiв вiн проводиться по рiзних напрямах:

– для об'ектiв ІТС;

– для процесiв, процедур i програм обробки iнформацii;

– для каналiв зв'язку;

– для побiчних електромагнiтних випромiнювань i наведень;

– для механiзмiв керування системою захисту.

Процес аналiзу ризикiв включае оцiнку:

– можливих втрат в результатi реалiзацii загроз;

– вiрогiдностi виявлення вразливостей системи, що впливае на оцiнку можливих втрат;

– витрат на впровадження заходiв i засобiв захисту, якi скорочують ризик до прийнятного рiвня.

Витрати на КСЗІ необхiдно спiввiднести з цiннiстю iнформацiйних ресурсiв, якi пiддаються ризику, а також зi збитком, який може бути нанесений органiзацii в результатi реалiзацii загроз. По завершеннi аналiзу ризикiв реалiзацii загроз уточнюються допустимi залишковi ризики та витрати на заходи захисту iнформацii.

На даний час керування ризиками iнформацiйноi безпеки визначае мiжнародний стандарт ISO/IEC 27005—2011 «Інформацiйна технологiя. Методи забезпечення безпеки. Керування ризиками iнформацiйноi безпеки».

Згiдно вимог цього стандарту керування ризиками складаеться з 4-х етапiв:

1) визначення критерiiв;

2) аналiз ризикiв;