скачать книгу бесплатно

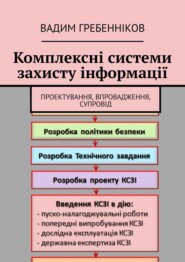

Комплекснi системи захисту iнформацii. Проектування, впровадження, супровiд

Вадим Гребеннiков

Книга мiстить опис етапiв створення КСЗІ в ІТС: формування вимог до КСЗІ, складання полiтики безпеки та плану захисту iнформацii, вибiр апаратно-програмного забезпечення, розроблення технiчного завдання, проектування, введення в дiю, випробування, дослiдна експлуатацiя, державна експертиза та супровiд КСЗІ, а також проведення державного контролю за станом ТЗІ та вiдповiдальнiсть за невиконання вимог захисту iнформацii.

Комплекснi системи захисту iнформацii

Проектування, впровадження, супровiд

Вадим Гребеннiков

Редактор Вадим Гребеннiков

Оформление обложки Вадим Гребеннiков

© Вадим Гребеннiков, 2023

ISBN 978-5-4493-1505-2

Создано в интеллектуальной издательской системе Ridero

1. Головнi принципи та етапи захисту вiд загроз. Номативно-правове забезпечення захисту iнформацii

Загальний аналiз проблем органiзовування захисту вiд будь-яких загроз дае можливiсть визначити 4 головнi принципи та етапи заходiв:

1) органiзацiя зовнiшнiх рубежiв безпеки з метою своечасного виявлення загроз;

2) органiзацiя протидii загрозам та iх блокування, тобто зупинення та локалiзацii загроз пiд час iх реалiзацii;

3) забезпечення нейтралiзацii та лiквiдацii загроз, а також подолання наслiдкiв загроз, якi не вдалося блокувати;

4) попередження загроз, тобто аналiз вiдомих загроз та впровадження вiдповiдних запобiжних заходiв.

Стосовно автоматизованих (комп’ютерних) систем (далi – АС) цi принципи та етапи дають можливiсть також визначити 4 етапи та види захисту вiд загроз для електронних iнформацiйних ресурсiв АС, якi циклiчно повторюються з метою постiйного оновлення та пiдвищення ефективностi заходiв i засобiв захисту.

Виявлення ? Зупинення ? Нейтралiзацiя ? Попередження

1. Етап виявлення

На органiзацiйному рiвнi – це забезпечення пропускного режиму, цiлодобовоi охорони та контролю периметра безпеки, а також контррозвiдувальних заходiв служби безпеки установи.

На iнженерно-технiчному рiвнi – це використання iнженерних споруд i технiчних засобiв пропускного режиму, охоронноi сигналiзацii та вiдеоспостереження.

2. Етап зупинення

Цi заходи забезпечують апаратно-програмне блокування спроб несанкцiонованого доступу (далi – НСД) порушника (хакера) до iнформацii в АС або ураження системи вiрусами за допомогою спецiальних апаратних комплексiв та програмних засобiв захисту iнформацii. Для цього в АС встановлюються мiжмережовi екрани, файерволи (брандмауери), антивiруснi програмнi засоби та спецiальнi комплекси засобiв захисту iнформацii вiд НСД.

Зазначимо, що цi заходи можуть бути спрямованi на документування методiв НСД до АС для наступного дослiдження iх; збереження слiдiв правопорушення; взаемодiю (у разi необхiдностi) з державними правоохоронними органами щодо виявлення та розкриття правопорушення (в тому числi за готування до злочину i за замах на злочин); сприяння притягненню винних до вiдповiдноi вiдповiдальностi (кримiнальноi, адмiнiстративноi, цивiльно-правовоi, дисциплiнарноi).

3. Етап нейтралiзацii

На органiзацiйно-правовому рiвнi – це дисциплiнарне або адмiнiстративне (кримiнальне) розслiдування правопорушення (злочину) та притягнення винних до вiдповiдальностi.

На апаратно-програмномурiвнi – це подолання наслiдкiв реалiзацii загроз у разi порушень:

– технологiчих процесiв – iх вiдновлення за допомогою плану аварiйного вiдновлення та проведення ремонтних заходiв;

– операцiйноi системи та програмних засобiв – iх вiдновлення за допомогою iнсталяцiйних файлiв (дискiв);

– iнформаiйних ресурсiв – iх вiдновлення за допомогою резервних i архiвних копiй, якi зберiгаються на зовнiшнiх носiях.

4. Етап попередження

На органiзацiйному рiвнi – це проведення аналiзу вiдомих загроз, прогнозування нових загроз i пошук вiдповiдних запобiжних заходiв, дезiнформацiйне легендування об’ектiв захисту, розширення периметру безпеки, перiодичне оновлення полiтики безпеки та плану захисту, постiйне навчання та тренування персоналу.

На iнженерно-технiчному рiвнi – це застосування пасивних засобiв захисту: закриття вiкон та встановлення на них грат i штор (жалюзi), закриття та опечатування дверей, пломбування системних блокiв, роз’емiв технiчних засобiв АС тощо, використання систем екранування, заземлення та зашумлення, а також модернiзацiя наявноi системи захисту та впровадження нових засобiв ТЗІ.

Номативно-правовi акти Украiни, якi визначають необхiднiсть створення КСЗІ в ІТС

Історiя захисту iнформацii в Украiнi розпочалася з Закону Украiни «Про захист iнформацii в автоматизованих системах», прийнятого постановою Верховноi Ради Украiни №81/94-ВР вiд 5 липня 1994 року.

У тому же роцi постановою Кабiнету Мiнiстрiв Украiни (далi – ПКМУ) вiд 9 вересня 1994 року №632 було затверджене «Положення про технiчний захист iнформацii в Украiнi» (далi – ТЗІ), згiдно якого була створена Державна служба Украiни з питань ТЗІ.

Через 3 роки постановою КМУ вiд 8 жовтня 1997 року №1126 була затверджена «Концепцiя ТЗІ в Украiнi». Вона визначае поняття ТЗІ таким чином: це дiяльнiсть, спрямована на забезпечення iнженерно-технiчними заходами порядку доступу, цiлiсностi та доступностi iнформацii з обмеженим доступом, а також цiлiсностi та доступностi вiдкритоi iнформацii, важливоi для особи, суспiльства i держави.

А вже через 2 роки з’явилося нове «Положення про ТЗІ в Украiнi», затверджене Указом Президента Украiни вiд 27 вересня 1999 року №1229. Пов’язане це було з тим, що питання ТЗІ були покладенi на Департамент спецiальних телекомунiкацiйних систем та захисту iнформацii Служби безпеки Украiни (скорочено – ДСТСЗІ СБУ), до складу якого i увiйшла Державна служба з питань ТЗІ. Старе положення втратило чиннiсть згiдно постанови КМУ вiд 13 березня 2002 року №281.

«Положення про ТЗІ в Украiнi» визначае поняття ТЗІ таким чином: це дiяльнiсть, спрямована на забезпечення iнженерно-технiчними заходами конфiденцiйностi, цiлiсностi та доступностi важливоi для держави, суспiльства i особи iнформацii.

Воно визначае також такi термiни:

– конфiденцiйнiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого ознайомлення;

– цiлiснiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого руйнування або знищення;

– доступнiсть – властивiсть iнформацii бути захищеною вiд несанкцiонованого блокування;

– iнформацiйна система – автоматизована система, комп'ютерна мережа або система зв'язку.

Тепер з'ясуемо, яку iнформацiю треба захищати:

Закон Украiни «Про iнформацiю» (1992)

Стаття 20. Доступ до iнформацii

1. За порядком доступу iнформацiя подiляеться на вiдкриту iнформацiю та iнформацiю з обмеженим доступом.

2. Будь-яка iнформацiя е вiдкритою, крiм тiеi, що вiднесена законом до iнформацii з обмеженим доступом.

Стаття 21. Інформацiя з обмеженим доступом

1. Інформацiею з обмеженим доступом (далi – ІзОД) е конфiденцiйна, таемна та службова iнформацiя.

2. Конфiденцiйною е iнформацiя про фiзичну особу, а також iнформацiя, доступ до якоi обмежено фiзичною або юридичною особою, крiм суб'ектiв владних повноважень.

Закон Украiни «Про доступ до публiчноi iнформацii» (2011)

Стаття 7. Конфiденцiйна iнформацiя

1. Конфiденцiйна iнформацiя – iнформацiя, доступ до якоi обмежено фiзичною або юридичною особою, крiм суб'ектiв владних повноважень, та яка може поширюватися у визначеному ними порядку за iхнiм бажанням вiдповiдно до передбачених ними умов.

2. Розпорядники iнформацii, якi володiють конфiденцiйною iнформацiею, можуть поширювати ii лише за згодою осiб, якi обмежили доступ до iнформацii, а за вiдсутностi такоi згоди – лише в iнтересах нацiональноi безпеки, економiчного добробуту та прав людини.

Стаття 8. Таемна iнформацiя

1. Таемна iнформацiя – iнформацiя, розголошення якоi може завдати шкоди особi, суспiльству i державi. Таемною визнаеться iнформацiя, яка мiстить державну, професiйну, банкiвську таемницю, таемницю досудового розслiдування та iншу передбачену законом таемницю.

Стаття 9. Службова iнформацiя

1. До службовоi може належати така iнформацiя:

1) що мiститься в документах суб'ектiв владних повноважень, якi становлять внутрiвiдомчу службову кореспонденцiю, доповiднi записки, рекомендацii, якщо вони пов'язанi з розробкою напряму дiяльностi установи або здiйсненням контрольних, наглядових функцiй органами державноi влади, процесом прийняття рiшень i передують публiчному обговоренню та/або прийняттю рiшень;

2) зiбрана в процесi оперативно-розшуковоi, контррозвiдувальноi дiяльностi, у сферi оборони краiни, яку не вiднесено до державноi таемницi.

2. Документам, що мiстять iнформацiю, яка становить службову iнформацiю, присвоюеться гриф «для службового користування».

Закон Украiни «Про захист персональних даних» (2010)

Стаття 5. Об'екти захисту

1. Об'ектами захисту е персональнi данi.

2. Персональнi данi, крiм знеособлених персональних даних, за режимом доступу е iнформацiею з обмеженим доступом.

Закон Украiни «Про електроннi документи та електронний документообiг» (2003)

Стаття 15. Обiг електронних документiв, що мiстять iнформацiю з обмеженим доступом

В iнформацiйних, телекомунiкацiйних, iнформацiйно-телекомунiкацiйних системах, якi забезпечують обмiн електронними документами, що мiстять iнформацiю, яка е власнiстю держави, або ІзОД, повинен забезпечуватися захист цiеi iнформацii вiдповiдно до законодавства.

Таким чином, потрiбно захищати ІзОД та iнформацiю, що е власнiстю держави та циркулюе в iнформацiйно-телекомунiкацiйних системах.

Види захисту iнформацii

1. Органiзацiйний – попередження доступу на об'ект iнформацiйноi дiяльностi стороннiх осiб за допомогою органiзацiйних заходiв (охорона, пропускний режим, регламентацiя доступу тощо).

2. Інженерний – попередження доступу на об'ект iнформацiйноi дiяльностi стороннiх осiб та руйнування об’екту захисту внаслiдок навмисних дiй або природного впливу iнженерно-технiчними засобами (обмежуючi конструкцii доступу, вiдеоспостереження, охоронно-пожежна сигналiзацiя тощо).

3. Технiчний (ТЗІ) – забезпечення обмеження доступу до iнформацii апаратно-технiчними засобами (зашумлення, маршрутизатори, антивiруси, фаерволи, смарт-карти тощо):

– захист вiд витоку технiчними каналами;

– захист вiд НСД.

4. Криптографiчний (КЗІ) – попередження доступу до iнформацii за допомогою математичних перетворень:

– попередження несанкцiонованоi модифiкацii;

– попередження несанкцiонованого розголошення.

Закон Украiни «Про захист iнформацii в автоматизованих системах» визначив термiн захист iнформацii: це сукупнiсть органiзацiйно-технiчних заходiв i правових норм для запобiгання заподiянню шкоди iнтересам власника iнформацii чи АС та осiб, якi користуються iнформацiею. Разом з тим, у законi ще не застосовувалось таке поняття як комплексна система захисту iнформацii.

Також вiн визначив термiн автоматизована система (далi – АС): це система, що здiйснюе автоматизовану обробку даних i до складу якоi входять технiчнi засоби iх обробки (засоби обчислювальноi технiки та зв'язку), а також методи i процедури, програмне забезпечення.

Згiдно ДСТУ 2226—93 «Автоматизованi системи. Термiни та визначення»:

АС – органiзацiйно-технiчна система, що складаеться iз засобiв автоматизацii певного виду (чи кiлькох видiв) дiяльностi людей та персоналу, що здiйснюе цю дiяльнiсть.

Згiдно НД ТЗІ 1.1-003-99 «Термiнологiя в галузi захисту iнформацii в комп’ютерних системах вiд несанкцiонованого доступу»:

– АС – органiзацiйно-технiчна система, що реалiзуе iнформацiйну технологiю та поеднуе у собi: обчислювальну систему, фiзичне середовище, персонал та iнформацiю, яка обробляеться.

– захист iнформацii в АС – дiяльнiсть, спрямована на забезпечення безпеки оброблюваноi в АС iнформацii та системи у цiлому, що дае змогу запобiгти реалiзацii загроз або унеможливити ii, та зменшити ймовiрнiсть завдання збиткiв вiд реалiзацii загроз.

– комплексна система захисту iнформацii (далi – КСЗІ) – це сукупнiсть органiзацiйних i iнженерних заходiв, програмно-апаратних засобiв, якi забезпечують захист iнформацii в АС.

Наступним етапним документом став Закон Украiни «Про захист iнформацii в iнформацiйно-телекомунiкацiйних системах», який був прийнятий у 2005 роцi на замiну Закону «Про захист iнформацii в АС». Вiн визначив багато нових термiнiв, зокрема, такi:

– КСЗІ – взаемопов'язана сукупнiсть органiзацiйних та iнженерно-технiчних заходiв, засобiв i методiв захисту iнформацii;

– захист iнформацii в системi – дiяльнiсть, спрямована на запобiгання несанкцiонованим дiям щодо iнформацii в системi;

– iнформацiйна (автоматизована) система – органiзацiйно-технiчна система, в якiй реалiзуеться технологiя обробки iнформацii з використанням технiчних i програмних засобiв;

– телекомунiкацiйна система – органiзацiйно-технiчна система, що реалiзуе технологiю iнформацiйного обмiну за допомогою технiчних i програмних засобiв шляхом передавання та приймання iнформацii у виглядi сигналiв, знакiв, звукiв, зображень чи iншим чином;

– iнформацiйно-телекомунiкацiйна система (далi – ІТС) – сукупнiсть iнформацiйних та телекомунiкацiйних систем, якi у процесi обробки iнформацii дiють як едине цiле;

– iнформацiйний ресурс – будь-якi данi в електронному виглядi, якi обробляються або зберiгаються в iнформацiйно-телекомунiкацiйнiй системi.

Закон Украiни «Про захист iнформацii в ІТС»

Стаття 2. Об'екти захисту в системi

Об'ектами захисту в системi е iнформацiя, що обробляеться в нiй, та програмне забезпечення, яке призначено для обробки цiеi iнформацii.

Стаття 8. Умови обробки iнформацii в системi

Інформацiя, яка е власнiстю держави, або ІзОД, вимога щодо захисту якоi встановлена законом, повинна оброблятися в системi iз застосуванням КСЗІ з пiдтвердженою вiдповiднiстю. Пiдтвердження вiдповiдностi здiйснюеться за результатами державноi експертизи в порядку, встановленому законодавством.